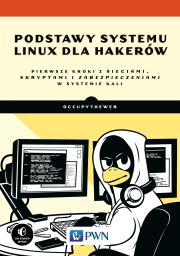

PODSTAWY SYSTEMU LINUX DLA HAKERÓW PIERWSZE KROKI Z SIECIAMI SKRYPTAMI I ZABEZPIECZENIAMI W SYSTEMIE KALI

Autor:

BY OCCUPYTHEWEB

Wydawca:

Wydawnictwo Naukowe PWN

wysyłka: niedostępny

ISBN:

978-83-01-20887-5

EAN:

9788301208875

oprawa:

miękka

podtytuł:

Pierwsze kroki z sieciami, skryptami i zabezpieczeniami w systemie Kali

format:

235x165x11mm

język:

polski

Seria:

PROGRAMOWANIE NA WESOŁO

liczba stron:

214

rok wydania:

2019

(0) Sprawdź recenzje

37% rabatu

53,16 zł

Cena detaliczna:

84,00 zł

dodaj do schowka

koszty dostawy

Najniższa cena z ostatnich 30 dni: 53,33 zł

Opis produktuZasady bezpieczeństwaJeśli zaczynasz ekscytującą przygodę z hakerstwem, cyberbezpieczeństwem i testami penetracyjnymi, książka Podstawy systemu Linux dla hakerów jest doskonała pozycją. Używając systemu Kali Linux - zaawansowanej dystrybucji systemu Linux, ukierunkowanej na testy penetracyjne - nauczysz się podstaw użytkowania systemu operacyjnego Linux oraz posiądziesz narzędzia i umiejętności niezbędne do kontrolowania środowiska Linux. Na początek dowiesz się, jak zainstalować system Kali w maszynie wirtualnej, oraz poznasz podstawowe pojęcia związane z systemem Linux. Następnie zajmiesz się praktycznymi zagadnieniami, takimi jak operacje na tekstach, kontrolowanie uprawnień do plików i katalogów oraz zarządzanie zmiennymi środowiskowymi użytkownika. Zaraz potem przejdziesz do kluczowych aspektów działań hakerskich, takich jak zapewnianie sobie bezpieczeństwa i anonimowości, oraz nauczysz się pisania skryptów powłoki bash oraz Python. Praktyczne przykłady i ćwiczenia, zawarte w każdym rozdziale, przyczynią się nie tylko do zwiększenia umiejętności, ale i ich sprawdzenia, gdy będziesz się uczyć, jak:

Hakerstwo nie jest łatwe. Dlaczego nie zacząć od pozycji Podstawy systemu Linux dla hakerów? x

Uwaga!!!

Ten produkt jest zapowiedzią. Realizacja Twojego zamówienia ulegnie przez to wydłużeniu do czasu premiery tej pozycji. Czy chcesz dodać ten produkt do koszyka?

TAK

NIE

Wybierz wariant produktu

|