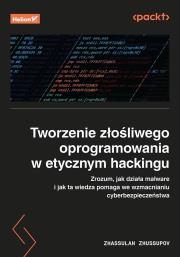

Tworzenie złośliwego oprogramowania w etycznym hackingu. Zrozum, jak działa malware i jak ta wiedza pomaga we wzmacnianiu cyberbezpieczeństwa

Autor:

Zhassulan Zhussupov

Wydawca:

Helion

wysyłka: 48h

ISBN:

978-83-289-2220-4

EAN:

9788328922204

oprawa:

Miękka

podtytuł:

Zrozum, jak działa malware i jak ta wiedza pomaga we wzmacnianiu cyberbezpieczeństwa

format:

235x165x18mm

język:

polski

liczba stron:

352

rok wydania:

2025

(0) Sprawdź recenzje

39% rabatu

54,01 zł

Cena detaliczna:

89,00 zł

DODAJ

DO KOSZYKA

dodaj do schowka

koszty dostawy

Najniższa cena z ostatnich 30 dni: 54,01 zł

Opis produktuZasady bezpieczeństwaTworzenie złośliwego oprogramowania w etycznym hackingu. Zrozum, jak działa malware i jak ta wiedza pomaga we wzmacnianiu cyberbezpieczeństwa Skuteczne wzmacnianie cyberbezpieczeństwa wymaga wiedzy o sposobach działania hakerów. Żaden analityk złośliwego oprogramowania, pentester czy łowca zagrożeń nie obejdzie się bez wiedzy o budowie malware ani bez umiejętności programowania ofensywnego. Innymi słowy, jeśli chcesz poprawić bezpieczeństwo IT w swojej organizacji, musisz dobrze znać narzędzia, taktyki i techniki używane przez cyberprzestępców. Ta książka jest kompleksowym przewodnikiem po ciemnej stronie cyberbezpieczeństwa zapewni Ci wiedzę i umiejętności niezbędne do skutecznego zwalczania złośliwego oprogramowania. Nauczysz się poruszać wśród zawiłości związanych z tworzeniem złośliwego oprogramowania, a także dobrze poznasz techniki i strategie stosowane przez cyberprzestępców. Zdobędziesz też praktyczne doświadczenie w projektowaniu i implementowaniu popularnych rozwiązań stosowanych w prawdziwych złośliwych aplikacjach, na przykład Carbanak, Carberp, Stuxnet, Conti, Babuk i BlackCat. Nie zabrakło tu zasad etycznego hakingu i tajników budowy złośliwego oprogramowania, jak techniki unikania wykrycia, mechanizmy persystencji i wiele innych, które poznasz dzięki lekturze. W książce: sposób myślenia twórców złośliwego oprogramowania techniki stosowane w różnych rodzajach malware rekonstrukcja ataków APT metody obchodzenia mechanizmów bezpieczeństwa ponad 80 działających przykładów malware matematyczne podstawy współczesnego złośliwego oprogramowania x

Uwaga!!!

Ten produkt jest zapowiedzią. Realizacja Twojego zamówienia ulegnie przez to wydłużeniu do czasu premiery tej pozycji. Czy chcesz dodać ten produkt do koszyka?

TAK

NIE

Wybierz wariant produktu

|