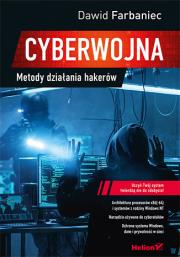

Cyberwojna Metody działania hakerów

Autor:

Farbaniec Dawid

Wydawca:

Helion

wysyłka: niedostępny

ISBN:

978-83-283-4332-0

EAN:

9788328343320

Oprawa:

miękka

Język:

polski

Format:

235x160x15mm

Liczba stron:

288

Rok wydania:

2018

(0) Sprawdź recenzje

37% rabatu

30,97 zł

Cena detaliczna:

49,00 zł

dodaj do schowka

koszty dostawy

Najniższa cena z ostatnich 30 dni: 31,02 zł

Opis produktuZasady bezpieczeństwa

Uczyń Twój system twierdzą nie do zdobycia!

Architektura procesorów x86(-64) i systemów z rodziny Windows NT(R)

Narzędzia używane do cyberataków

Ochrona systemu Windows(R), dane i prywatność w sieci

Z różnych mediów napływają informacje o tym, że hakerzy (tzw. black hats) przeprowadzają ataki DDoS blokujące dostęp do ważnych usług, publikują wykradzione bazy danych, niszczą witryny internetowe, szantażują firmy i instytucje, okradają konta bankowe i infekują wiele urządzeń, skutecznie paraliżując ich działanie.

Media wciąż donoszą o sensacyjnych atakach hakerów i kolejnych kradzieżach danych, próbując ostrzec przeciętnych użytkowników przed próbami oszustwa. Tylko nieliczne portale związane z bezpieczeństwem IT podają nieco szczegółów technicznych na temat cyberataków - te szczegóły mogą pomóc zwłaszcza administratorom systemów. Tymczasem ta wiedza powinna być ogólnodostępna!

Jeśli odpowiadasz za bezpieczeństwo sieci i danych, w tej książce znajdziesz:

Informacje o działaniu procesora opartego na architekturze x86(-64) oraz systemów Windows NT(R)

Przyjazny opis najważniejszych instrukcji Asemblera x86(-64)

Przewodnik po dialekcie MASM64 Asemblera x86(-64) umożliwiający zrozumienie "języka wirusów"

Szczegółową prezentację aplikacji typu backdoor, virus, file binder, keylogger, ransomware i trojan horse w formie laboratorium oraz wielu innych zagrożeń w postaci technicznego opisu

Przewodnik po możliwościach zwiększania poziomu bezpieczeństwa pracy w systemach Windows(R)

Wprowadzenie do inżynierii odwrotnej kodu (ang. reverse code engineering)

Bądź zawsze przygotowany na wojnę cybernetyczną!

x

Uwaga!!!

Ten produkt jest zapowiedzią. Realizacja Twojego zamówienia ulegnie przez to wydłużeniu do czasu premiery tej pozycji. Czy chcesz dodać ten produkt do koszyka?

TAK

NIE

Wybierz wariant produktu

|